Cuando analizamos la situación de un operador de infraestructuras críticas respecto de la ciberseguridad OT (Tecnología informática en Operaciones Industriales), lo primero que se debería considerar es la organización que se ha establecido para gestionar ese riesgo.

Debido al nivel de interconexión que existe entre todos los departamentos de una organización, la ciberseguridad afecta tanto al área de informática corporativa (IT) como a la industrial (OT). Y por ello es imprescindible realizar este análisis contemplando en paralelo las áreas de IT y OT.

En una organización que opera infraestructuras críticas, el CISO (responsable de ciberseguridad IT) es una figura que normalmente existe. Pero suele estar en el nivel 3 (o más probablemente 4) de la jerarquía de la organización, lo que dificulta extraordinariamente que sus preocupaciones y necesidades lleguen a la alta dirección, como se señala en la guía Modelo del Control Interno en la Digitalización Industrial publicada por el Centro de Ciberseguridad Industrial (CCI). En ella se señala que el área de OT es reacia a considerar a los “informáticos” como interlocutores, debido a su escaso conocimiento de la automatización de los procesos industriales y existe una aversión histórica para trabajar conjuntamente.

Acercamiento

Esta situación está mejorando en los últimos años. Especialmente en sectores como los de la energía, el agua y el transporte, es cada vez más común que se hayan realizado proyectos conjuntos para mejorar la ciberseguridad OT de las infraestructuras críticas. Pero el problema no se ha terminado de arreglar, básicamente porque IT sigue sin tener nociones de procesos industriales. Es decir, en realidad el acercamiento se ha producido desde OT hacia IT. Además, a esta situación hay que sumar que la digitalización industrial de algunas de estas infraestructuras críticas incrementa notablemente la exposición y la probabilidad de que se materialicen las crecientes amenazas.

Tres líneas de defensa

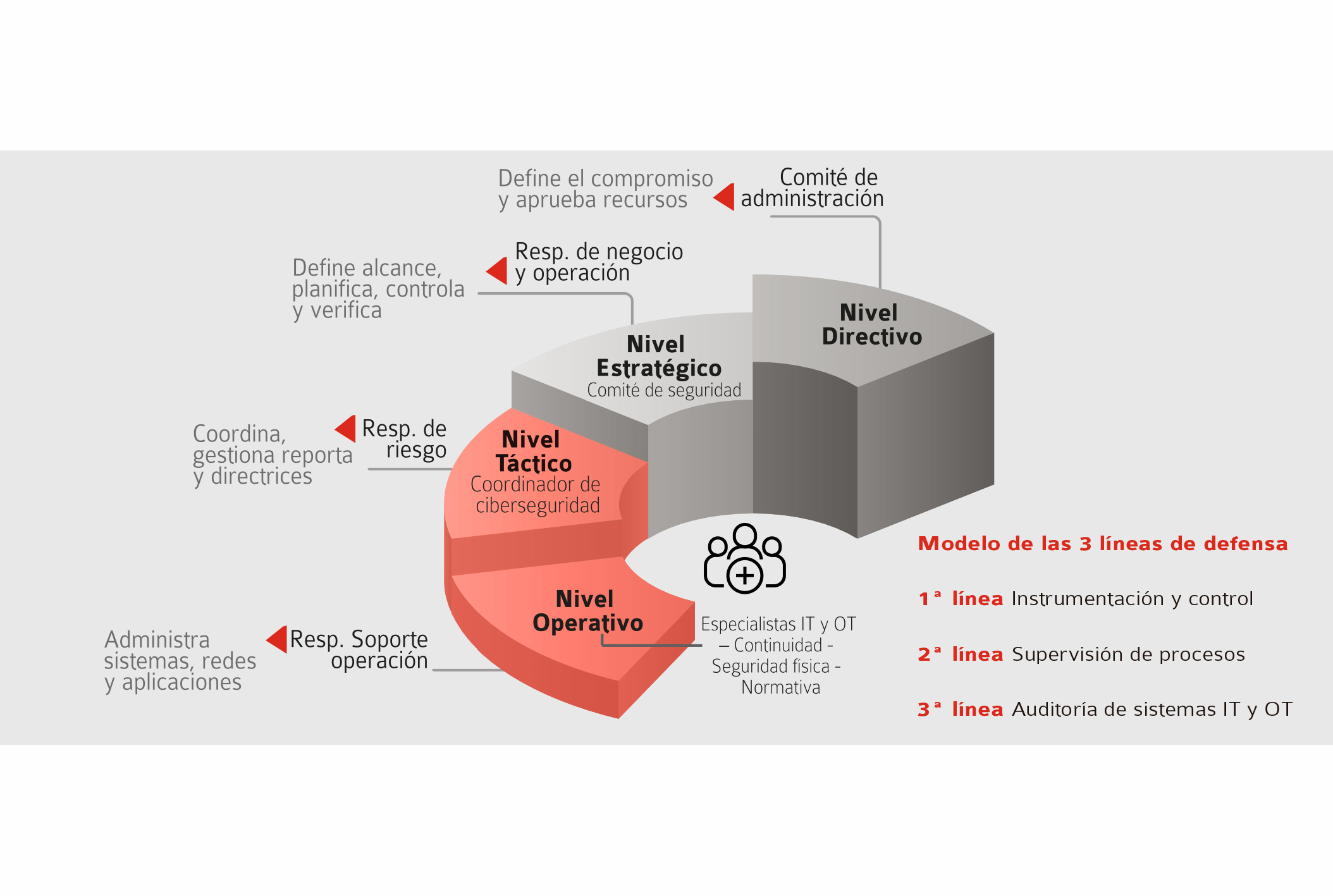

Realmente, la ciberseguridad debe ser gestionada en un operador de infraestructuras críticas como un riesgo de negocio, con una estructura interna o externa, pero siempre se deberá colaborar, cooperar y coordinarse entre las distintas áreas. Debería adoptarse un modelo basado en las tres líneas de defensa, que ya siguen algunas organizaciones que operan infraestructuras críticas. Este nuevo modelo se organiza en torno a varios principios:

- Principio 1: Estructurar el gobierno de la organización para rendir cuentas, definir acciones, asegurar y asesorar.

- Principio 2: Establecer los roles dentro del órgano de gobierno para que funcione de forma eficaz. Es necesario alinear los objetivos y actividades a los intereses de cada parte.

- Principio 3: Definir responsabilidades para alcanzar objetivos tanto en primera como segunda línea. Las funciones de la primera línea están directamente alineadas con la entrega del producto o servicio. La segunda línea se encarga de la asistencia en la gestión de riesgos.

- Principio 4: Establecer los roles de tercera línea como la auditoría interna. Este principio también sirve para asesorar a los demás órganos para asegurarse del cumplimiento de los objetivos.

- Principio 5: La auditoría interna es independiente de las responsabilidades de la dirección para ser totalmente objetiva y creíble.

- Principio 6: Creación y protección del valor. Todas las funciones trabajan colectivamente con el objetivo de alinearse y lograr los intereses de todas las partes involucradas.

Niveles organizativos

Estos principios podrían adoptarse en los niveles organizativos que se exponen a continuación.

- El Nivel Directivo define el compromiso y aprueba recursos.

- El Nivel Estratégico es el formado por un comité de seguridad con responsables del negocio y de la operación que definen el alcance, planifican, controlan y verifican las acciones de ciberseguridad.

- El Nivel Táctico, liderado por el coordinador de ciberseguridad, coordina, gestiona, reporta y establece directrices.

- El Nivel Operativo, constituido por especialistas IT y OT, se encargaría de administrar sistemas, redes y aplicaciones, pero con dos equipos esenciales: el equipo de instrumentación y control, que debería mantener los sistema de control formando la primera línea de defensa, y el equipo de “supervisión de procesos”, que en ocasiones se denomina “ingeniería del proceso” o “control avanzado” y sería el que podría asumir la revisión de los modelos de control y asegurar que los controles de ciberseguridad son efectivos como segunda línea de defensa.

La tercera línea de defensa estaría formada por Auditoría de Sistemas IT y OT, constituyendo parte de Auditoría de Sistemas, si es que esta última existe; y si no es así, se debería crear. Este equipo reportaría al Nivel Directivo y tendría que estar formado en técnicas de control industrial para que pueda hacerse cargo de la ejecución de las auditorías periódicas sobre los modelos de control implantados, asegurando de forma independiente la efectividad del control interno y de la gestión de riesgos realizados tanto por la primera línea de defensa como por la segunda.

El Nivel Directivo necesita este asesoramiento al respecto para identificar carencias y riesgos no asumibles. El problema es que hasta ahora esta asesoría ha sido realizada por personal directivo de las mismas áreas afectadas, áreas IT y OT, lo que conlleva un riesgo en sí mismo debido a que no existe una visión imparcial o no comprometida con acciones realizadas o en curso.

Es por lo que un área de Auditoría, más concretamente el área de Auditoría de Sistemas, debería ofrecer una visión independiente y de alto nivel sobre el grado de madurez de los procesos informáticos de IT y de OT, el nivel de cobertura de los riesgos y su posible impacto en la sostenibilidad de la compañía.