Antes de centrarnos en explicar qué es un CERT y un CSIRT, conviene recordar que toda la cadena de incidentes que han sucedido en Latinoamérica recientemente tiene una finalidad concreta. Y deriva de la contundencia por parte de los ciberatacantes para generar afectación o impacto en los sistemas de información.

Las necesidades de la industria para repeler y mitigar este tipo de intrusiones tienen vital equivalencia al liderazgo de las organizaciones para definir y construir equipos interdisciplinares que puedan reaccionar. Y, por ende, recuperar servicios y activos críticos frente a la gestión de incidentes de seguridad informática.

Orígenes y diferencias entre CERT y CSIRT

La revisión histórica nos remonta 34 años atrás, cuando la Universidad Carnegie Mellon registró el término CERT/CC (Centro de Coordinación del Equipo de Respuesta a Emergencias Informáticas) como elemento esencial para distinguirlo del proyecto derivado (DARPA) financiado por la Agencia de Proyectos de Investigación Avanzada de Estados Unidos.

Los equipos de respuesta a incidentes denominados CSIRT están constituidos por una entidad organizativa, privada o pública, a la que se asigna una responsabilidad de coordinar y respaldar la respuesta a un evento o incidente de seguridad informática. Y el CERT es el aliado o socio de un gobierno o industria.

- Así que el CERT es la entidad superior que soluciona problemas generalizados de ciberseguridad y desarrolla métodos y herramientas.

- Por el otro lado, los CSIRT despliegan actividades de preparación, planeación, detección y respuesta a todos los eventos que afecten los activos críticos de una entidad privada o pública.

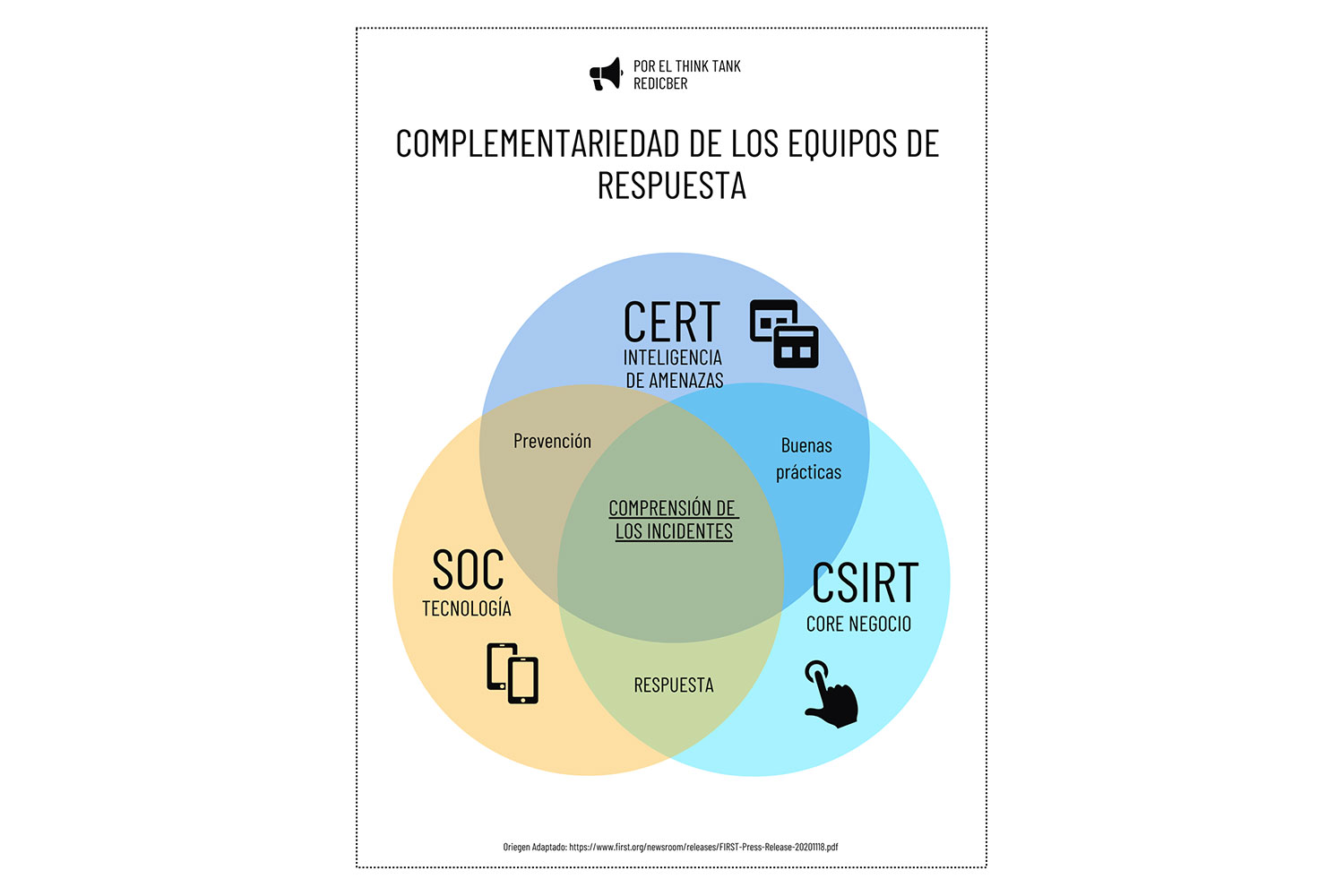

Los Equipos de Respuesta a Incidentes responden a una problemática específica de la mano de los Centros de Operaciones de Ciberseguridad, denominados SOC (por sus siglas en inglés). Frente a ellos, las metodologías han sido complementadas para brindar mayor cobertura en los objetivos de un CERT o CSIRT. Muchos de ellos se derivan de la siguiente explicación gráfica:

Distribución orgánica y funciones de los CERT y CSIRT

Cada una de las funciones y características de un CERT están definidas en el documento RFC 2350, uno de los seleccionados por la Agencia de la Unión Europea para la Ciberseguridad (ENISA) y CERT-EU como elemento esencial para definir un Equipo de Respuesta a Incidentes de Seguridad.

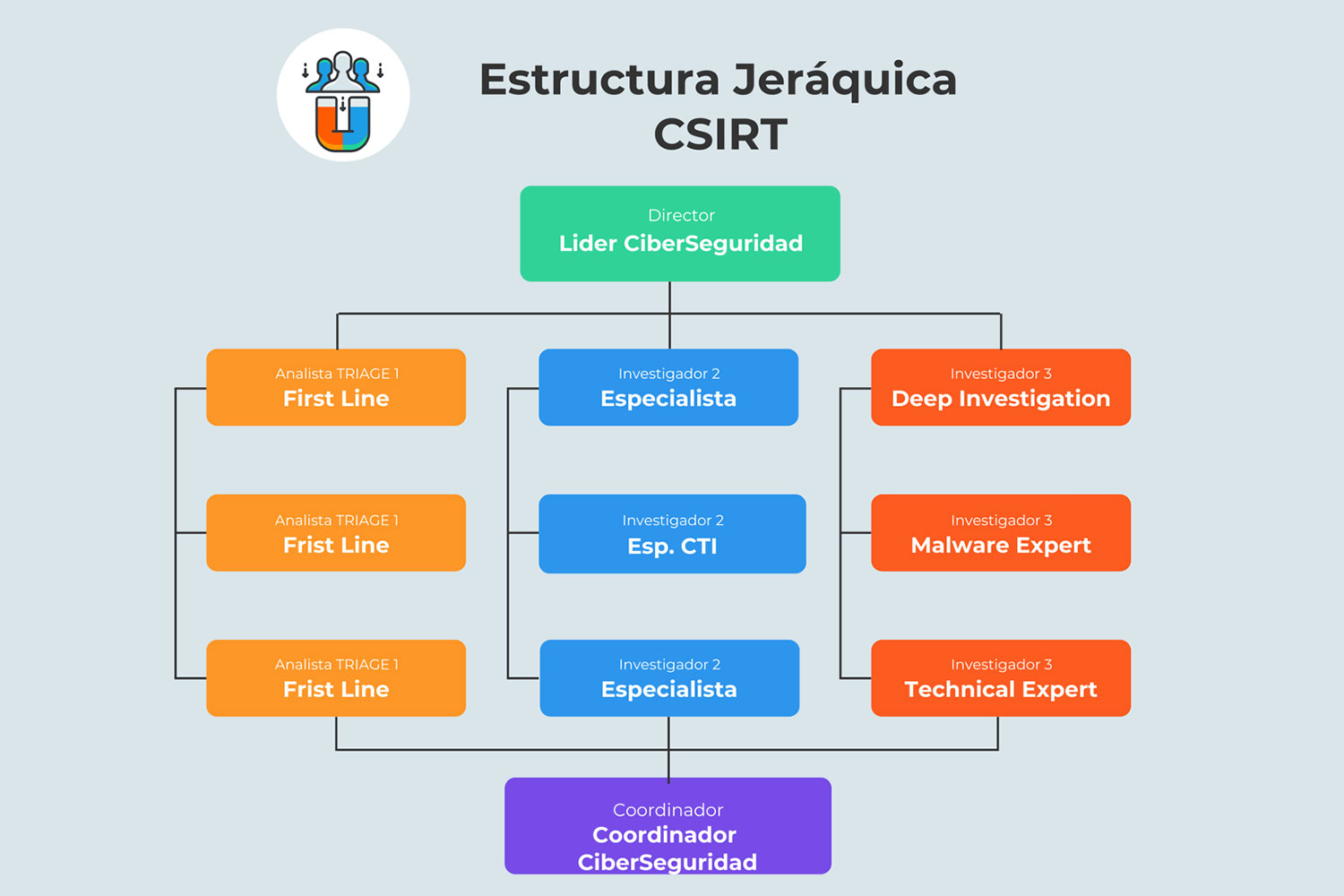

Por otro lado, los Equipos de Respuesta a los Incidentes de Seguridad, denominados CSIRT, tienen relacionados componentes tanto de estructura como de conformación. Y, frente a esto, hay una aproximación de la distribución orgánica de cada uno de sus componentes definida por el documento RFC 2350 y sus características:

- Respuesta a incidentes.

- Triage: Aseguramiento del reporte – Verificación.

- Coordinación.

- Resolución del incidente: Asistencia Técnica – Erradicación – Recuperación.

- Actividades proactivas: Provisión de información – Herramientas de seguridad – Educación y entrenamiento – Evaluación del producto – Auditoría y consultoría.

Según estas funcionalidades, el Equipo de Respuesta a Incidentes estructura su organización y funciones de acuerdo a las partes interesadas que posee para determinar las características de los roles de cada uno de los analistas. Una aproximación aparejada con los diferentes CERT y CSIRT a nivel global y que el tanque de pensamiento RedCiber describe a continuación:

Una vez se distribuyen estas funciones y características evidenciadas por cada uno de sus roles pueden tener características. Por ejemplo, en el libro Handbook for Computer Security Incident Response Teams (CSIRTs) se menciona la importancia de los Equipos de Respuesta a Incidentes para las diferentes necesidades de la industria tecnológica.

En ese sentido, muchas de las capacidades de un equipo de seguridad cibernética, las cuales poseen atributos esenciales como procedimientos, activos, estratégicos y operacionales, están enfocados en esos mecanismos de estructura. Y lo relaciona con las características de responder ante un incidente o incidente handling, lo cual permite establecer unas bases focalizadas hacia el personal que debe ser parte del equipo en este aspecto técnico.

Necesidades enfocadas en el ‘core business’ y los activos críticos

Cada uno de estos equipos siempre obedece a tres necesidades, relacionadas en el libro La Navaja Suiza de la Ciberseguridad, preponderantes en las organizaciones:

- Operación.

- Táctica.

- Estratégica.

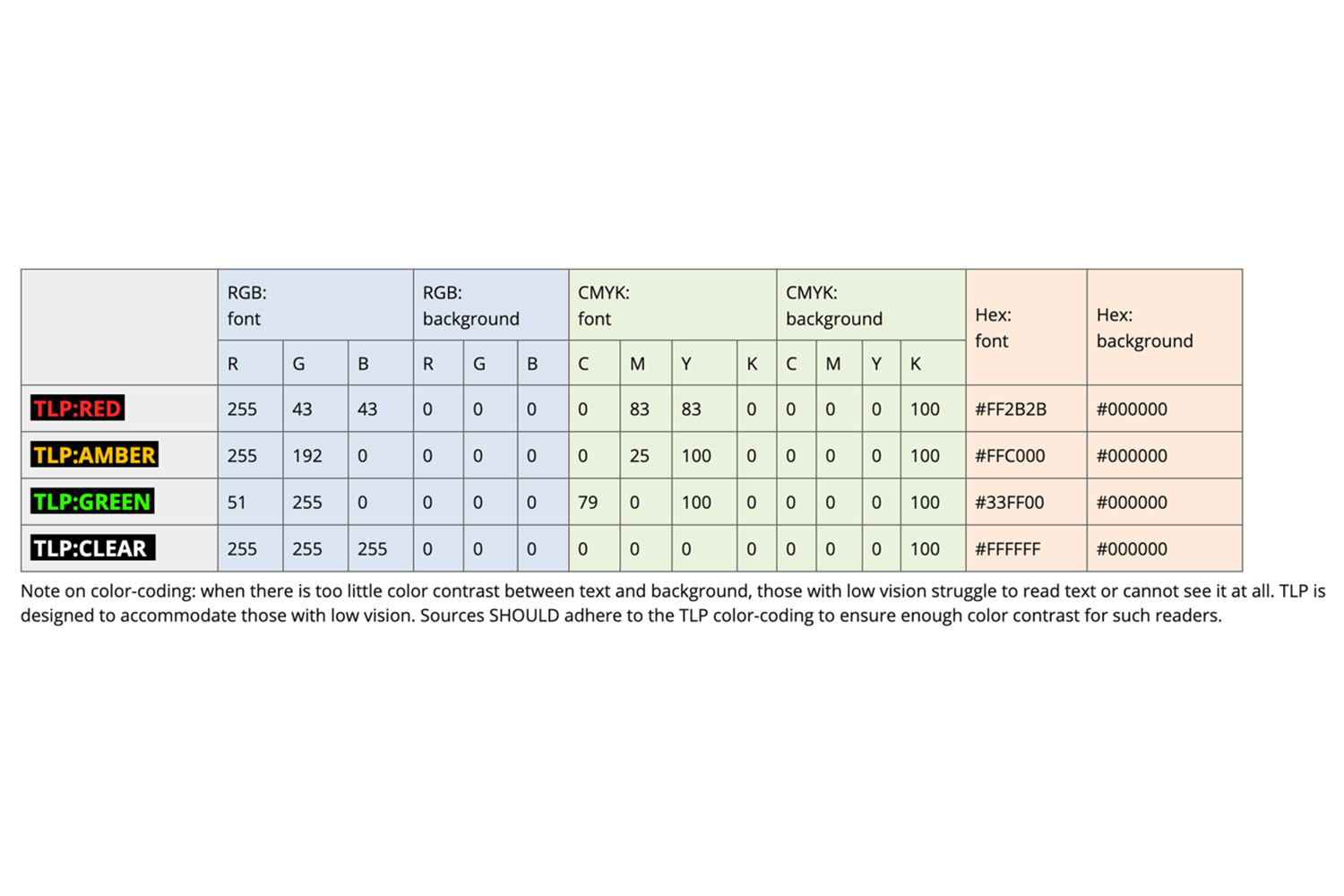

Cada una de ellas enfocada en el core business y los activos críticos, mediante la comunicación de las partes interesadas, deben poseer un método de comunicación que obedezca a la generación de un TLP, denominado por el FIRST como Traffic Light Protocol.

Este mismo determina el grado de confidencialidad de la información transmitida entre el CSIRT y el coordinador del CERT o con los diferentes equipos de respuesta a incidentes que tengan a bien compartir un evento de impacto (crítico) o información relevante. Este semáforo de interacción se distribuye de la siguiente manera:

Cada uno de los aspectos de divulgación son restrictivos según el grado de privacidad e impacto generado en las operaciones críticas relacionadas, adicionalmente que su competencia de difusión es limitada frente a la organización y sus clientes. Y contribuyendo a que los receptores indebidos no tengan acceso o autorización para su distribución.

Este tipo de alertamientos y reportes depende de la misión y los procedimientos involucrados para cada CERT o CSIRT, dependiendo de su evolución o estado de madurez. Esta última se atribuye por el grado de fortalecimiento de su capacidad técnica operativa para el liderazgo de las competencias naturales de un Equipo de Respuesta a Incidentes de Ciberseguridad.

Necesidad de capacitar y evolucionar los equipos de seguridad cibernética

La respuesta ante este panorama también indica que cada vez es más necesario capacitar y evolucionar los diferentes equipos de seguridad cibernética. Así lo dejó ver la Organización de los Estados Americanos (OEA) por medio de su red CSIRTAmericas, donde, por medio de una guía muy completa, expone el papel que interpreta un CSIRT frente a la oferta de servicios que deben implementarse en el mismo.

Actualmente, en Latinoamérica no se ostentan características o funciones obligatorias que dependan de ello. Pero cada Estado-nación define las directrices por medio del CERT nacional, en aspectos de comunicación, interlocución e intercambio de información valiosa, para evitar ciberataques dirigidos a la industria y las infraestructuras críticas.

Por último, la academia y el tanque de pensamiento de RedCiber, en la actualidad con la Universidad EAN, desarrollan mesas de trabajo con las entidades público-privadas para generar espacios de ayuda y colaboración con gerentes y líderes de la industria. El objetivo es establecer un marco de trabajo de madurez en las competencias de un Equipo de Respuesta a Incidentes y su principal factor de contribución a la protección de los activos críticos y su core de negocio.