La evolución de las tecnologías de la información y la comunicación (TIC) nos ha permitido automatizar y optimizar las actividades que se llevan a cabo en nuestras empresas. Estas tecnologías han ido ocupando un lugar cada vez más importante, hasta el punto de que, hoy en día, muchos de nuestros procesos de negocio no serían posibles sin ellas.

La información es un activo importante para las empresas, es fundamental para el negocio: facturas, informes, sistemas contables, bases de datos de clientes, pedidos, etc. Podemos decir que las empresas basan su actividad en sistemas de información con soporte tecnológico (ordenadores, tabletas, páginas web). Por eso, proteger los sistemas de información es proteger el negocio.

Para garantizar la seguridad de la información del negocio se necesita llevar a cabo una gestión planificada de actuaciones en materia de ciberseguridad, tal y como se realiza en cualquier otro proceso productivo de la organización.

Los PDS pretenden analizar el grado de seguridad y proponer las medidas correctoras para garantizar el nivel de protección más adecuado

Si las herramientas tecnológicas y la información que dan soporte a los servicios y procesos productivos de la organización son de gran valor para nuestra organización, debemos empezar a pensar en poner en práctica un Plan Director de Seguridad (PDS). El PDS de la información es el conjunto de objetivos, proyectos y actividades como resultado de un análisis detallado de las necesidades de la organización en materia de seguridad de la información.

Los PDS pretenden analizar y dar a conocer a las compañías su grado de seguridad y proponer las medidas correctoras planificadas en el tiempo para garantizar el nivel de seguridad más adecuado a las necesidades del negocio.

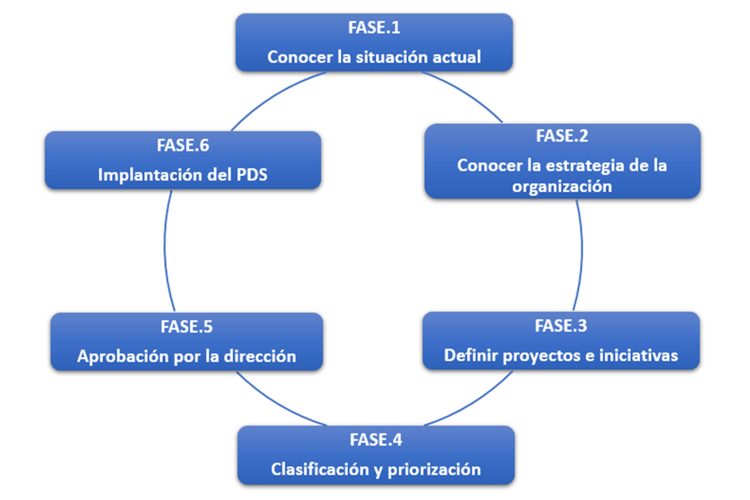

El Plan Director de Seguridad varía en función de diversos factores como tamaño de la organización, nivel de madurez en tecnología, la naturaleza de la información que maneja, el sector al que pertenece, etc. Estos factores determinan el nivel de complejidad. Y para poner en marcha el PDS, se recomienda aplicar seis fases.

Fase I

Consiste en conocer la situación actual de nuestra empresa en materia de ciberseguridad. Es la fase más importante pero la más compleja, debido a la participación de diferentes personas y a la cantidad de información que se debe recolectar para conocer y evaluar su situación actual. Y la misma ha de ser fiable, completa y actualizada. En esta fase es fundamental contar con el apoyo de la dirección, dado que este respaldo garantiza la disposición de suficientes recursos, así como que el proyecto esté alineado con la estrategia de la empresa.

La Fase I consiste en conocer la situación actual de una empresa en materia de ciberseguridad y debe estar respaldada por la alta dirección

1. Actividades previas.

Acotar y establecer el alcance. Será esencial para determinar la magnitud de los trabajos y cuál será el foco principal de mejora, ya que podemos escoger un único departamento, un conjunto de procesos, un sistema específico. Lo recomendable es determinar aquellos activos y procesos de negocio críticos que sean imprescindibles para la subsistencia de la empresa. Por ejemplo, si el proceso de facturación es el más crítico podemos limitar el alcance al mismo y revisar sistemas, equipos, personal, aplicaciones, riesgos específicos, etc. Aunque las mejoras serán específicas dentro de este proceso, nos permitirán profundizar en el resultado y partir de un punto para extenderlo a otros departamentos y procesos.

Definir las responsabilidades sobre los activos de la organización (todos los procesos, las personas, los equipos, las instalaciones, el software, etc., que contienen, procesan o manejan de alguna forma información). Por ello es importante definir las responsabilidades sobre los activos de la organización: equipos informáticos, dispositivos móviles, aplicaciones, instalaciones, servicios e información. Esto nos facilitará hacer un seguimiento de la ejecución de las iniciativas implementadas, así como del análisis y recogida de la información. Dichas responsabilidades deben estar asociadas a perfiles específicos, ya sea una persona o un comité formado por varias personas.

Valoración inicial. Realizar una valoración preliminar de la situación actual de la organización para determinar los controles (técnico, legal u organizativo) y requisitos que son de aplicación. Por lo general, para los aspectos normativos y regulatorios se toma como referencia el estándar internacional ISO/IEC 27002:2013, que reúne el código de buenas prácticas para la gestión de seguridad de la información. El conocimiento de esta norma es imprescindible para el desarrollo adecuado de un Plan Director de Seguridad. No es necesaria la implementación de todos los controles que se indican en la norma 27002:2013, sino sólo aquellos que sean de aplicación a nuestra empresa.

Modelo de madurez. A modo orientativo podemos partir de una escala de varios niveles:

- Inexistente. No se lleva a cabo el control de seguridad en los sistemas de información.

- Inicial. Las salvaguardas existen, pero no se gestionan, no hay un proceso formal para realizarlas. Su éxito depende de la buena suerte y de tener personal de alta calidad.

- Repetible. La medida de seguridad se realiza de un modo totalmente informal (con procedimientos propios, informales). La responsabilidad es individual. No hay formación.

- Definido. El control se aplica conforme a un procedimiento documentado, pero no ha sido aprobado por el responsable de seguridad ni por el comité de dirección.

- Administrado. El control se lleva a cabo de acuerdo a un procedimiento documentado, aprobado y formalizado.

- Optimizado. El control se aplica de acuerdo a un procedimiento documentado, aprobado y formalizado. Y su eficacia se mide periódicamente mediante indicadores.

Análisis de cumplimiento. Para llevar a cabo el análisis de cumplimiento y situación debemos realizar reuniones con el personal de los distintos departamentos de la organización para evaluar el cumplimiento de los controles de seguridad implementados.

Los estándares y normas internacionales en materia de seguridad de la información incluyen requisitos para implementar medidas de control de acceso físico y seguridad medioambiental, por lo que será necesario llevar a cabo una inspección in situ de las instalaciones.

Registrar todos los problemas y evidencias que vayamos detectando, en relación a los requisitos de seguridad de aplicación y que están prefijados, en documentos que luego podamos contrastar y consultar. Y una vez que dispongamos de toda la información, debemos analizar los resultados, por ejemplo, del 0 al 5, según el modelo de madurez.

Establecer los objetivos. Establecer cuáles son nuestros objetivos a cumplir en materia de ciberseguridad de la empresa, lo que nos permitirá determinar los ámbitos a mejorar e identificar los aspectos en los que debemos focalizar nuestros esfuerzos.

2. Análisis técnico de seguridad.

El análisis técnico de la seguridad queda cubierto mediante la valoración del grado de implementación y madurez de los controles más relacionados con los sistemas de información empleados por la organización para almacenar y gestionar su información.

La realidad del estado de seguridad de una organización se evidencia mediante la comprobación y valoración de aspectos tales como si disponemos de antivirus y cortafuegos, la página web es segura, si la red está correctamente segmentada, que impida por ejemplo que desde Internet sean visibles los equipos de los usuarios o los servidores internos o si existen controles de acceso físicos a las áreas con información sensible: salas de servidores, despachos, área de Recursos Humanos…

Debido a que se trata de un trabajo especializado, es habitual que la organización opte por externalizar el análisis técnico de la seguridad.

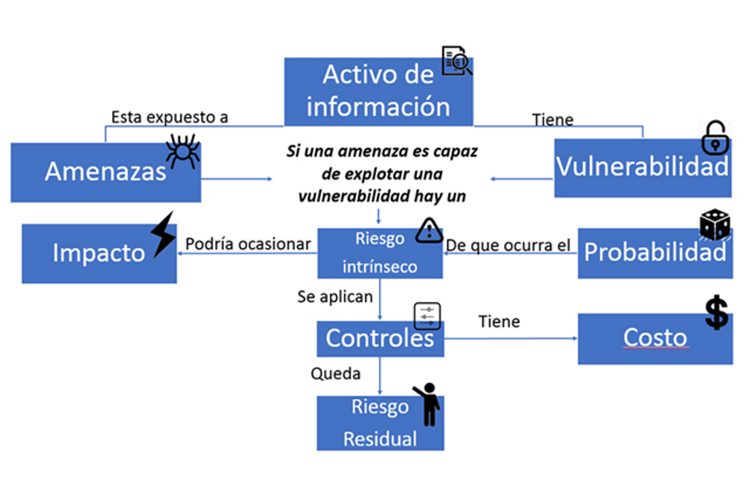

3. Análisis de riesgos.

Paralelamente al desarrollo de los trabajos de auditoría, es necesario que realicemos un análisis de riesgos a los que está expuesta nuestra organización. El proceso para realizar un análisis de riesgos consta de los siguientes pasos:

- Identificar los activos de información de nuestra organización, cada uno de los cuales estará expuesto a unas amenazas determinadas y tendrá unas vulnerabilidades asociadas.

- Del paso anterior, que nos describe el estado del activo, obtenemos el riesgo intrínseco. Es decir, el riesgo al que está expuesto el activo por defecto antes de la aplicación de los controles específicos.

- Determinamos la probabilidad de materialización de un riesgo intrínseco, que dará como resultado un impacto, es decir, las consecuencias que tiene para nuestra organización la materialización de la amenaza.

- A continuación debemos identificar aquellos riesgos que, por su probabilidad, impacto o ambos supuestos, no son aceptables para nuestra organización. Esta decisión debemos tomarla de acuerdo a nuestra estrategia corporativa y en función de los riesgos que estemos dispuestos a asumir. Para aquellos riesgos que no sean aceptables, debemos proponer diferentes iniciativas para la implementación de controles o salvaguardas, que tendrán un coste asociado.

- Como resultado de la aplicación de los controles, obtendremos el riesgo residual del activo, que nos indicará el grado de exposición del mismo a las amenazas después de haber implementado los controles seleccionados, así como las consecuencias de la materialización de la amenaza.

Tras la identificación de los riesgos debemos establecer y documentar el nivel de riesgo aceptable: el valor umbral que determina los riesgos que han de ser tratados y los riesgos que son asumibles. ¿Cómo podemos tratar un riesgo? A través de cuatro posibles estrategias:

- Transferir el riesgo a un tercero.

- Eliminar el riesgo.

- Asumir el riesgo, siempre justificadamente.

- Implementar medidas para mitigarlo.

Fase II

La segunda fase de la realización de un Plan Director de Seguridad consiste en conocer la estrategia corporativa de nuestra organización. Esto implica considerar los proyectos en curso y futuros, las previsiones de crecimiento, los cambios en la organización, etc. También es importante tener en cuenta si nuestra organización opta por una estrategia de centralización de servicios, por la externalización de los servicios TIC, si forma parte de un grupo empresarial mayor o si va a iniciar la actividad en algún sector distinto del actual que pueda generar requisitos legales adicionales.

Para el correcto desarrollo de esta fase, se recomienda analizar la estrategia de la organización con los responsables de los departamentos implicados y, por supuesto, con la dirección. Se obtienen así dos objetivos: en primer lugar, se les hace partícipes del proyecto; y en segundo lugar, conseguiremos tener una visión objetiva y global de la estrategia de negocio.

Fase III

En esta etapa debemos definir las acciones iniciativas y los proyectos para alcanzar el nivel de seguridad que nuestra organización requiere. Las iniciativas para subsanar las deficiencias detectadas también serán de distinta índole:

Definiremos las iniciativas dirigidas a mejorar los métodos de trabajo actuales para que contemplen los controles establecidos por el marco normativo y regulatorio.

Pondremos en marcha un conjunto de acciones relacionadas con los controles técnicos y físicos cuya ausencia o insuficiencia hemos detectado.

Definiremos la estrategia a seguir, así como los proyectos más adecuados para gestionar los riesgos por encima de nuestro riesgo aceptable.

En la medida de lo posible, debemos estimar el coste de las iniciativas propuestas en términos temporales y económicos, contemplando los recursos materiales y humanos necesarios tanto a nivel interno como externo.

Fase IV

Una vez identificadas las acciones, las iniciativas y los proyectos, debemos clasificarlas y priorizarlas. El detalle y granularidad de las acciones a llevar a cabo puede ser muy variado. Ante esta situación, es recomendable agrupar las iniciativas o dividir las propuestas para homogeneizar el conjunto de proyectos que hemos definido.

Fase V

Se entregará una versión preliminar del Plan Director de Seguridad a la dirección para revisarla y aprobarla. Es posible que al revisarla haya que modificar su alcance, la duración o la prioridad de algunos proyectos. La versión final aprobada por la dirección es conveniente que sea trasladada a todos los empleados de la organización.

Fase VI

Una vez aprobado por la dirección, el Plan Director de Seguridad marca el camino a seguir para alcanzar el nivel de seguridad que nuestra organización necesita. Cada organización puede emplear la metodología de gestión de proyectos que considere oportuna. A continuación se indican una serie de aspectos cuya consideración favorecerá el éxito del proyecto:

- Asignar responsables/coordinadores de proyecto a cada uno de los proyectos establecidos y dotarles de los recursos necesarios.

- Establecer la periodicidad con la que se debe llevar a cabo el seguimiento individual de los proyectos, así como el seguimiento conjunto del PDS.

- A medida que vayamos alcanzado los hitos previstos, debemos confirmar que las deficiencias identificadas en las auditorías o en el análisis de riesgos han sido subsanadas.