Segundo cuatrimestre 2017

39

artículo técnico

Ciberseguridad

de actividad por indisponibilidad de los

equipos, multas por incumplimiento le-

gal de protección de la privacidad de

los clientes, etc.

Indirecto:

impacto sobre daños no ma-

teriales como la reputación o la imagen

de la empresa que se traducen en la

pérdida de los clientes existentes y po-

tenciales.

La importancia de la seguridad de la

información radica en proteger aquellos

activos de información que son valiosos

para el negocio.

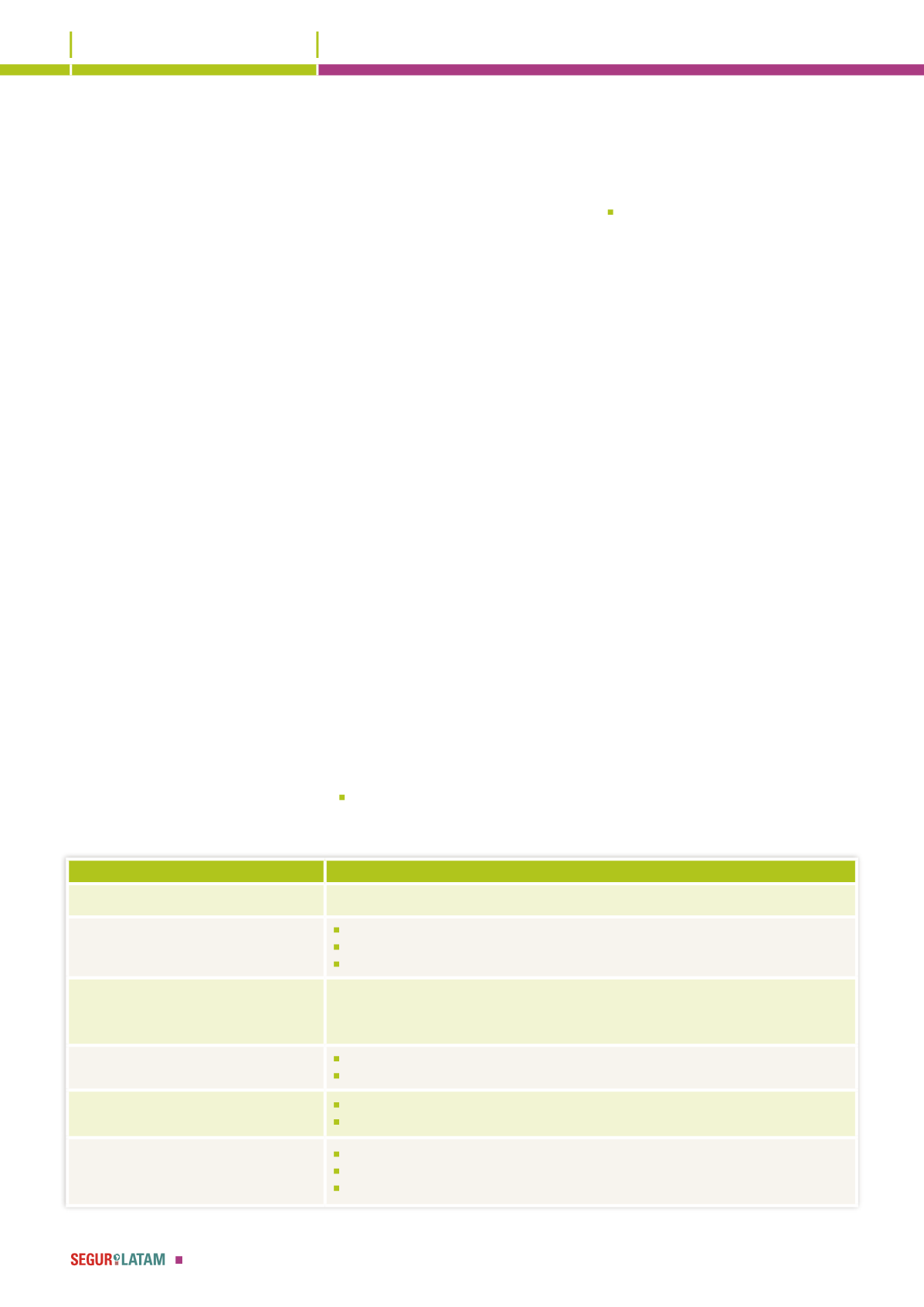

Riesgos e impactos

A continuación veremos algunos con-

ceptos importantes para realizar un aná-

lisis de riesgos a los sistemas de informa-

ción. Los riesgos que existen en nuestra

organización son aquellos que pueden

poner en peligro la información (de

clientes, financiera, de procesos, emplea-

dos, etc.) y, con ello, comprometer el de-

sarrollo de la actividad profesional. Su re-

levancia dependerá del impacto que

causen los distintos riesgos detectados

en el negocio. Cada empresa tiene unos

activos de información, además de ca-

racterísticas y necesidades concretas que

hacen que la evaluación de los riesgos

sea particular. En la siguiente tabla vere-

mos una relación de algunos de los ries-

gos ordenados por la gravedad de su

impacto en la mayoría de los negocios.

cio. De esta forma, sabremos qué acti-

vos debemos proteger.

Para identificar los sistemas de infor-

mación relevantes para un negocio se

deben seguir estos dos sencillos pasos:

1. Identificar los recursos de informa-

ción: equipos donde se guarda la in-

formación, aplicaciones, datos,

soft-

ware

, etc.

2. Identificar los recursos que contienen

información crítica para el negocio.

Para identificar aquella información

que es importante podemos hacernos

estas preguntas: ¿qué ocurriría si esa

información cae en manos de terce-

ros? ¿Mi negocio podría perder ventaja

competitiva? ¿Los cibercriminales po-

drían cometer algún tipo delito (fraude,

robo…) con esa información? ¿Estaría

desvelando datos privados de los clien-

tes o violando derechos de los consu-

midores? ¡Cuidado! En estos casos po-

dríamos ser sancionados. Y si pierdo esa

información, ¿cómo me afectaría? ¿Es

información crítica y necesaria para el

desarrollo de mi negocio? ¿El coste de

recuperarla o de volver a generarla se-

ría muy alto?

La información es un activo que tiene

un alto valor para el negocio, por lo que

si se ve comprometida tendrá un im-

pacto económico:

Directo:

fraude o robo de informa-

ción o datos de la organización, cese

nocer nuestra dependencia tecnológica

nos va a ayudar a analizar nuestros ries-

gos en el uso de las TIC.

1. Dependencia baja

. Los equipos in-

formáticos se usan, principalmente,

para la gestión diaria de las activida-

des internas del negocio.

2. Dependencia moderada.

Las em-

presas dependen de la tecnología

para el desarrollo y el lanzamiento de

productos y servicios y para la comu-

nicación con proveedores y clientes a

través de Internet.

3. Dependencia alta.

Las TIC son el sus-

tento que permite el desarrollo del ne-

gocio en su totalidad.

La información, esencial

La seguridad de la información se

puede definir como la protección de

los activos de información. Y un activo

de información es todo aquel que con-

tiene la información necesaria para el

negocio. Me refiero a los teléfonos mó-

viles, ordenadores de sobremesa y por-

tátiles, memorias USB, discos duros,

rou-

ters

, servidores,

software

y aplicaciones

comerciales o a medida, datos en apli-

caciones empresariales, páginas web,

tiendas

online

, bases de datos de clien-

tes, productos, informes, documentos,

contratos de trabajo o de suministro…

Es importante aclarar que se debe cla-

sificar la información e identificar la que

es más importante para nuestro nego-

RIESGO

IMPACTO

Robo de información privilegiada o esencial

Pérdida de ventaja competitiva/comercial

Intrusiones en mis sistemas y acceso a

información sensible o confidencial

Acceso a la información y los datos de mi negocio a través de intrusiones difíciles de detectar

Exponer datos/información confidencial

Impacto reputacional/pérdida de imagen

No ser capaces de restaurar la situación

después de un incidente

Tener una situación de desventaja en un tiempo alargado acentúa el daño (más pérdidas por

inactividad). No poder restaurar la situación debidamente pone en riesgo la continuidad de

nuestra actividad, con la consiguiente pérdida económica y de imagen

Estar expuesto a ciberdelincuentes

Pérdidas económicas por robo/fraude

Impacto reputacional

Ataques a la marca (redes sociales)

Pérdida de clientes

Impacto reputacional

Estar expuestos a un ataque cibernético de

denegación de servicio (por ejemplo, en

nuestros servicios web)

Interrumpir el servicio tanto interno como a clientes (pérdida de ventas)

Impacto reputacional

Incumplimiento normativo o contractual y posibles sanciones